이 페이지는 기계 번역을 사용하여 번역되었습니다. 영어 원문을 보려면 여기를 클릭하십시오.

Cluster Admin 구성 및 시작하기

Cluster Admin은 다양한 Polyspace® Access™ 서비스에 대한 Docker 컨테이너를 설치, 구성 및 시작할 수 있게 해주는 에이전트입니다.

선행 조건

Cluster Admin을 구성하고 시작하기 전에:

Polyspace Access 설치 이미지 다운로드:

MathWorks® 다운로드 페이지로 이동하세요.

I Want To 메뉴에서

Install Products를 선택하여 Polyspace Access의 새 버전을 설치하거나,Get Updates를 선택하여 예를 들어 R2025b 업데이트 2와 같은 업데이트를 설치하십시오.Get Polyspace Access Web Server 섹션을 확장하고 Download를 클릭합니다. 다운로드 버튼 아래 텍스트에 원하는 릴리스 및 업데이트 번호(해당하는 경우)가 나열되어 있는지 확인하세요.

Docker가 컴퓨터에서 실행되고 있는지 확인하세요. 명령줄에서 다음을 입력합니다.

오류 메시지가 표시되면 명령docker ps

sudo systemctl start docker를 실행합니다.systemctl을 사용할 수 없으면 대신service를 사용하십시오.Docker를 시작한 후에, Docker 명령을 실행하려면

docker그룹의 구성원으로 로그인되어 있어야 합니다. 이 그룹의 현재 구성원 목록을 보려면 다음 명령을 사용하십시오.grep 'docker' /etc/group

현재 사용자를

docker그룹에 추가하려면 다음 명령을 사용하십시오.sudo usermod -aG docker $USER

설치 이미지의 압축을 풀고 Cluster Admin 에이전트 시작하기

Cluster Admin admin-docker-agent 바이너리는 Polyspace Access용 polyspace-access- 설치 이미지에 포함되어 있습니다. VERSION.zipVERSION는 릴리스 버전으로, 예를 들어 R2025b입니다. 설치 이미지를 다운로드한 후에 압축을 풀어서 다음 파일과 폴더를 추출합니다.

admin-docker-agent* admin-docker-agent.exe* admin.tar appdata/ download/ gateway.tar issuetracker-server-main.tar issuetracker.tar issuetracker-ui-main.tar lm/ polyspace-access-db-main.tar polyspace-access-download-main.tar polyspace-access-etl-main.tar polyspace-access.tar polyspace-access-web-server-main.tar products/ usermanager-db-main.tar usermanager-server-main.tar usermanager.tar usermanager-ui-main.tar VERSION

admin-docker-agent 바이너리를 시작하기 위해 명령줄에서 zip 설치 이미지의 내용을 추출한 설치 폴더로 이동합니다. 이 폴더에 들어와서 명령줄에 다음을 입력합니다.

admin-docker-agent

time="2020-07-10T14:23:11Z" level=info msg="Cluster Admin started. You can now connect to the Cluster Admin through your web browser at http://localhost:9443/admin using the initial password randomPass

randomPass는 임의로 생성된 초기 비밀번호입니다. 이 비밀번호를 복사합니다. 명령줄 출력은 이 비밀번호를 Cluster Admin을 처음 시작할 때 한 번만 표시합니다. 기본적으로 Cluster Admin은 HTTP 프로토콜을 사용하며 호스트 이름 localhost 및 포트 9443을 사용하여 시작합니다.

Cluster Admin에 HTTPS를 구성하려면 Polyspace Access 구성을 HTTP와 HTTPS 중에서 선택하기 항목을 참조하십시오.

디폴트 포트가 이미 사용 중이면

Permission denied오류 메시지가 표시됩니다. 플래그--port를 사용하여 다른 포트 번호를 지정하십시오. 예:admin-docker-agent --port 9999

포트 번호를 지정할 필요가 없는 Polyspace Access URL을 생성하려면, 예를 들어

https://accessServerHost:9443.com대신에https://accessServerHost.com을 생성하려면,--port플래그를 사용하고 HTTPS의 경우 포트 443, HTTP의 경우 포트 80을 선택하십시오.

비밀번호를 재설정하기 위해 Ctrl+C를 눌러 admin-docker-agent 바이너리를 중지하고 다음 명령을 입력합니다.

admin-docker-agent --reset-password

Cluster Admin 에이전트는 처음 시작할 때 settings.json 파일을 만들며, 기본적으로 이 파일을 admin-docker-agent 바이너리와 동일한 폴더에 저장합니다. admin-docker-agent를 시작하는 사용자만 settings.json 파일에 대한 읽기/쓰기 권한을 갖도록 하십시오.

Polyspace Access 구성을 HTTP와 HTTPS 중에서 선택하기

Polyspace Access의 HTTP 구성

기본적으로 Cluster Admin은 HTTP 프로토콜을 사용합니다. admin-docker-agent 바이너리를 시작할 때 추가 플래그를 지정할 필요가 없습니다. Polyspace Access와 클라이언트 컴퓨터 간의 통신은 암호화되지 않습니다.

Polyspace Access의 HTTPS 구성

Polyspace Access와 클라이언트 컴퓨터 간의 데이터를 암호화하려면 Cluster Admin에 HTTPS 프로토콜을 구성하십시오.

구성을 완료하려면 다음을 수행하십시오.

개인 키와 SAN(주체 대체 이름) 확장이 포함된 CSR(인증서 서명 요청)을 생성합니다.

PEM 형식의 서명된 X.509 인증서를 얻으려면 조직의 인증 기관(CA)에 CSR을 제출하세요. 또는 개인 키와 CSR을 사용하여 자체 서명된 PEM 인증서를 생성합니다.

admin-docker-agent바이너리를 시작하고 다음 옵션을 사용하여 개인 키와 인증서 파일을 전달합니다. 모든 파일은 PEM 형식이어야 합니다.옵션 옵션 파라미터 --ssl-cert-fileCA에서 서명한 인증서 또는 자체 서명 인증서 파일의 경로. --ssl-key-file개인 키 파일의 경로. --ssl-ca-fileCA 신뢰 저장소 파일 또는 자체 서명 인증서 파일의 경로.

HTTPS를 구성하려면 인증 기관에서 발급한 인증서를 사용할 것을 권장합니다. 대부분의 웹 브라우저는 자체 서명 인증서를 사용하는 서버의 신뢰성을 확인할 수 없으며 이러한 서버와의 연결을 안전하지 않다고 판단합니다. 따라서 테스트 환경 이외의 환경에서는 자체 서명 인증서를 사용하는 것을 권장하지 않습니다. 프로덕션 환경에서 Polyspace Access에 자체 서명 인증서를 사용하여 HTTPS를 구성하기 전에 먼저 네트워크 보안 관리자에게 문의하십시오.

Cluster Admin에 HTTPS를 구성하면 API Gateway 서비스에서 HTTPS가 사용됩니다. 이 서비스는 다른 Polyspace Access 서비스와 클라이언트 컴퓨터 간의 모든 통신을 처리합니다. 여러 Polyspace Access 서비스 간의 통신에 HTTPS를 구성하려면 Polyspace Access 서비스 간에 HTTPS 사용하기 항목을 참조하십시오.

1. 개인 키와 CSR(인증서 서명 요청) 생성하기

다음 단계에서는 openssl 유틸리티와 openssl 구성 파일을 사용하여 Debian Linux 시스템에서 개인 키를 생성하고 SAN 확장이 구성된 CSR을 생성하는 방법을 보여줍니다.

다음 구성 파일을 텍스트 편집기에 복사한 다음 컴퓨터에

openssl.cnf로 저장합니다.hostName은 API Gateway 서비스를 실행하는 서버 컴퓨터의 FQDN(정규화된 도메인 이름)입니다.hostName은admin-docker-agent바이너리를 시작할 때 지정한 FQDN과 일치해야 합니다.hostName은 명령hostname -f를 실행하여 받을 수 있습니다.[ req_distinguished_name ]섹션의 다른 필드를 편집해도 구성에 영향을 주지 않습니다.동일한 IP 주소로 확인되는 여러 호스트 이름에 HTTPS를 구성하려면

openssl구성 파일의[ alt_names ]섹션에서 각 호스트 이름(DNS 또는 IP 주소)을 새 라인으로 추가하십시오. 예를 들면 다음과 같습니다.[ alt_names ] DNS.1 = server-machine.example.com DNS.2 = server-machine IP.1 = 192.168.0.1

openssl.cnf구성 파일을 사용하여 CSR을 생성합니다. 명령줄 터미널에서 다음을 입력합니다.이 명령은 개인 키 파일openssl req -new -out myRequest.csr -newkey rsa:4096 -keyout myKey.pem -nodes -config openssl.cnf

myKey.pem, 그리고 공개 키와 서버를 설명하는 데이터가 포함된 파일myRequest.csr을 출력합니다.

User Manager 구성의 Authentication private key file 필드에 사용하는 개인 키 파일을 재사용하지 마십시오. User Manager 구성하기 항목을 참조하십시오.

다음과 같은 모범 사례를 준수하여 개인 키의 보안을 유지하십시오.

컴퓨터 간에 개인 키를 전송하지 마십시오. 그 대신 개인 키를 로컬 파일 시스템에서 생성하고 저장하십시오.

읽기/쓰기 권한을 제한하십시오. 개인 키 파일에 대한 액세스 권한을 Cluster Admin 관리자에게만 부여하십시오.

개인 키와 인증서를 정기적으로(매년) 교체하고 어느 사용자가 개인 키 파일에 액세스 권한이 있는지 감사를 실시하십시오.

2. CA 인증서 또는 자체 서명 인증서를 발급하여 검증하기

CSR 파일 myRequest.csr을 소속 조직의 인증 기관에 제출합니다. 인증 기관은 이 파일을 사용하여 서명된 서버 인증서를 생성합니다. 예를 들면 admin_cert.cer와 같습니다.

또는 다음 명령을 실행하고 개인 키, CSR, openssl 구성 파일을 사용하여 자체 서명 인증서를 생성할 수 있습니다.

openssl x509 -req -days 365 -in myRequest.csr -signkey myKey.pem -out self_cert.cer -extensions x509 -extfile openssl.cnf

self_cert.cer을 출력합니다.CA 인증서를 발급받거나 자체 서명 인증서를 생성한 후에는 openssl 유틸리티를 사용하여 인증서의 내용을 검증할 수 있습니다. 예를 들어, 자체 서명 인증서의 Subject Alternative Name 섹션에 DNS가 올바르게 나열되어 있는지 확인하려면 다음 명령을 실행하십시오.

openssl x509 -text -noout -in self_cert.cer | grep -A 1 "Subject Alternative Name"

3. Admin Docker 에이전트 시작하기

CA 인증서를 발급받거나 자체 서명 인증서를 생성한 후에는 해당 명령을 실행하여 admin-docker-agent를 시작합니다.

| CA 인증서 | 자체 서명 인증서 |

|---|---|

./admin-docker-agent --hostname hostName\ --ssl-cert-file absolutePathTo/admin_cert.cer \ --ssl-key-file absolutePathTo/myKey.key \ --ssl-ca-file /etc/ssl/certs/ca-certificates.crt

| ./admin-docker-agent --hostname hostName\ --ssl-cert-file absolutePathTo/self_cert.cer \ --ssl-key-file absolutePathTo/myKey.key \ --ssl-ca-file absolutePathTo/self_cert.cer 자체 서명 파일 |

이 명령에서 지정하는 hostName은 openssl 구성 파일에서 지정한 hostName과 일치해야 합니다. absolutePathTo는 절대 파일 경로입니다.

Polyspace Access 서비스 간에 HTTPS 사용하기

Polyspace Access 서비스 간의 통신에 HTTPS를 사용하려면 Cluster Admin 인터페이스 열기 단계를 수행한 후에 Cluster Dashboard에서 Configure Nodes를 클릭하고 General 탭에서 Enable SSL을 선택하십시오. Nodes 설정에서 SSL을 활성화하면 해당 노드에 설치된 Polyspace Access 서비스 간의 통신에만 영향을 줍니다. 노드가 다른 파일 세트를 사용하여 이미 구성된 상태가 아니라면, admin-docker-agent 바이너리를 시작할 때 제공한 SSL 인증서, 개인 키, CA 파일이 Nodes 설정에서 재사용됩니다.

기본적으로 모든 서비스는 동일한 노드에 설치되며 서비스 포트는 노출되지 않습니다. User Manager, Issue Tracker, Polyspace Access 서비스를 서로 다른 노드에 설치했거나 옵션 --force-exposing-ports를 사용하여 admin-docker-agent 바이너리를 시작한 경우가 아니라면, 이들 서비스에 대해 HTTPS를 사용하지 않아도 됩니다.

모든 서비스를 동일한 노드에 설치했고 옵션 --force-exposing-ports를 사용하지 않고 admin-docker-agent 바이너리를 시작한 다음 Nodes 설정에서 Enable SSL을 선택하면 포트가 노출되지 않기 때문에 Certificate File과 Certificate Key File이 사용되지 않는다는 내용의 경고 메시지가 표시됩니다. 서비스 포트를 노출하지 않을 거면 경고를 무시하고 설치의 다음 단계로 진행하면 됩니다.

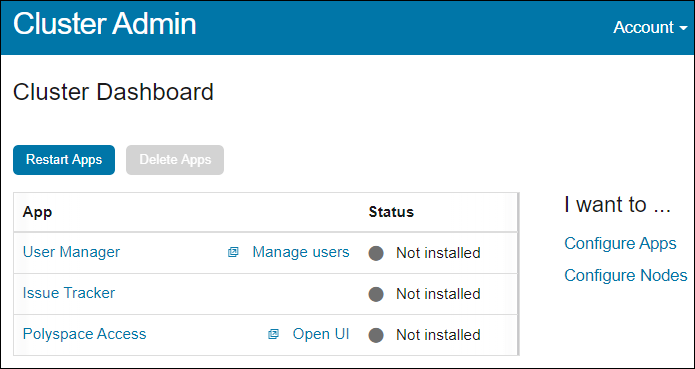

Cluster Admin 인터페이스 열기

Cluster Admin을 구성하고 시작했으면, 웹 브라우저를 열어서 admin-docker-agent 바이너리를 시작했을 때 명령줄 출력에 지정된 URL로 이동합니다.

Cluster Admin 에이전트를 시작했을 때 받은 초기 비밀번호를 사용하여 로그인합니다. 이번이 최초 로그인이면 표시되는 메시지에 따릅니다.

처음 로그인한 후에는 Cluster Admin 비밀번호를 변경하는 것이 좋습니다. 새 비밀번호를 설정하려면 웹 인터페이스에서 오른쪽 상단의 Account를 클릭하고 Change password를 선택하십시오. Cluster Admin 비밀번호는 Polyspace Access 서비스를 구성하고 관리하는 사용자에게만 공유하십시오.

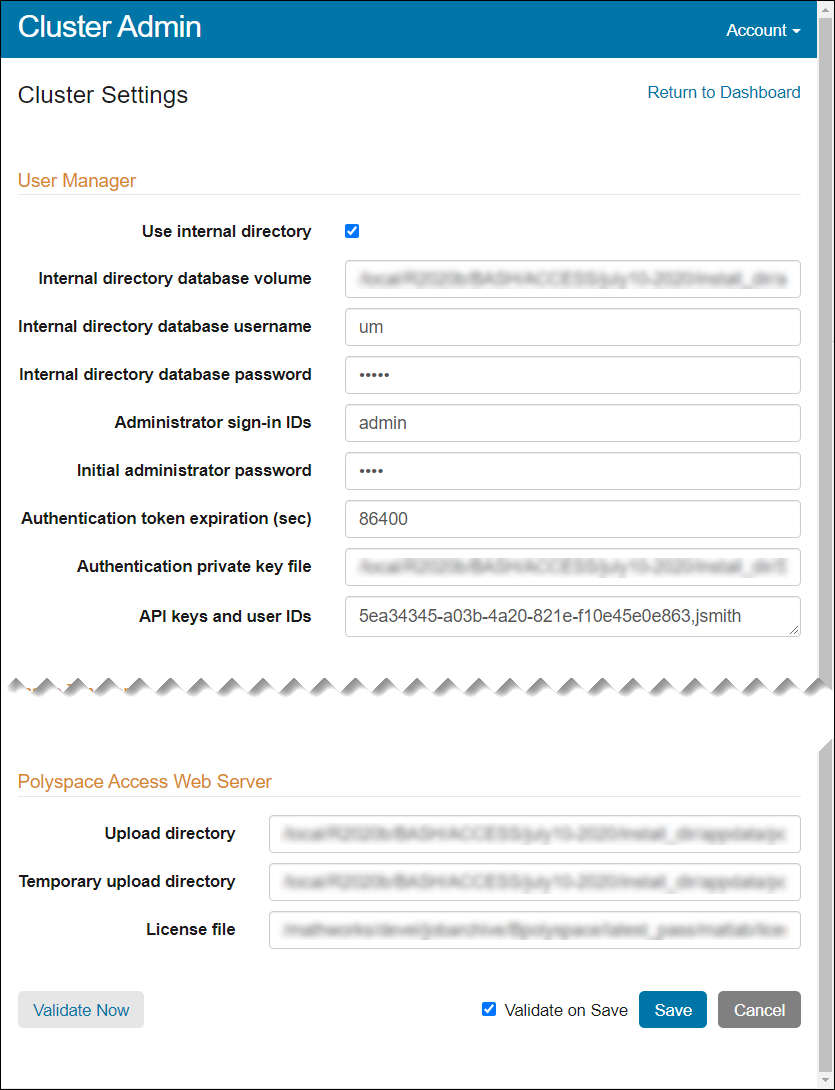

Cluster Dashboard에서 Configure Apps를 클릭하여 Cluster Settings를 엽니다. 이 페이지에서 다음 작업을 할 수 있습니다.

사용자 인증을 구성하여 회사 LDAP의 사용자 자격 증명을 사용하거나 사용자 지정된 자격 증명을 사용하도록 합니다. User Manager 구성하기 항목을 참조하십시오.

PolyspaceAccess에 Jira 소프트웨어, Redmine 같은 버그 추적 툴을 연동합니다. Issue Tracker 구성 항목을 참조하십시오.

라이선스 파일의 경로와 Polyspace Access 데이터베이스, ETL 및 웹 서버에서 사용하는 다양한 폴더의 경로를 지정합니다. Polyspace Access 앱 서비스 구성 항목을 참조하십시오.

모든 설정을 채웠으면 Save를 클릭하고 Cluster Dashboard로 돌아가서 Restart Apps를 클릭하여 변경 사항을 적용합니다. Save를 클릭하기 전에 Validate on Save를 선택하십시오.

일부 설정만 채운 상태에서 저장하려면 Validate on Save의 선택을 해제하고 Save를 클릭하십시오.

참고

Windows® 시스템에서, 사용자가 지정하는 모든 파일 경로는 로컬 드라이브를 가리켜야 합니다.